ПО для скрытного майнинга криптовалют заражает корпоративные сети по всему миру

Служба безопасности «Лаборатории Касперского» только что вскрыла международное сообщество криптовалютчиков , которое использует вредоносное ПО PowerGhost для распространения через корпоративные сети. Вредоносная программа заражает всё, что угодно — от рабочих станций до целых ферм серверов, используя корпоративное оборудование, чтобы выделить часть мощности компьютера для добычи некоей криптовалюты.

Как только происходит заражение компьютер вредоносным ПО, скрипт загружает инструмент добычи, который использует вычислительную мощность аппаратного обеспечения для решения сложных вычислительных задач. Небольшое количество криптовалюты, которую он добывает, отправляется в кошелек злоумышленника; вирус, тем временем, запускает собственную копию для заражения других компьютеров, подключённых к той же сети.

Предыдущие анализы «Лаборатории Касперского» и службы безопасности «Скайбокс» показали, что злоумышленникам сегодня выгоднее устанавливать вредоносное ПО для скрытного майнинга криптовалют, а не кибервымогательство. Они установили, что криптографические атаки на браузерной основе выросли в 2017 году на 80 процентов.

Разница между этими двумя подходами довольно большая: для скрытного майнинга вредоносное ПО использует вычислительные мощности заражённых компьютеров — от рабочих станций, серверов до терминалов банкоматов и смартфонов. Криптовымогатели просто блокируют доступа к данным, угрожая уничтожить их навсегда. Если, конечно, владельцы не заплатят выкуп. Так работала в прошлом году печально известная во всём мире программа-вымогатель WannaCry.

PowerGhost еще труднее заметить, чем другие вредоносные программы. По данным «Лаборатории Касперского», вредоносному ПО не нужно вообще использовать какие-либо файлы, что делает его ещё более невидимым для программ защиты. Вместо того, чтобы помещать свои файлы на целевой компьютер, а затем запускать их для майнинга, PowerGhost сразу запускает скрипт из памяти компьютера и незаметно начинает добычу.

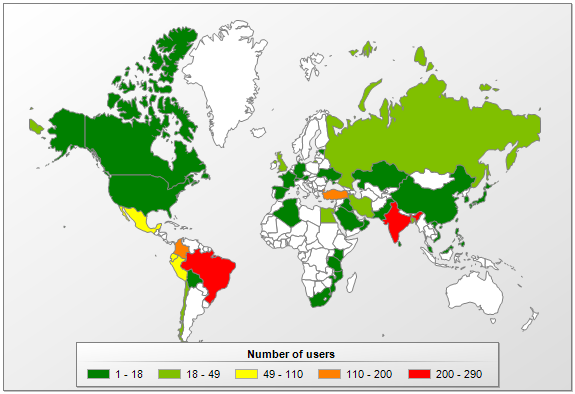

Для распространения этого вредоносного ПО использовались корпоративные сети по всему миру, как показывает карта от «Лаборатории Касперского».

Цель злоумышленников проста: чем больше заражённых компьютеров, тем больше вычислительных мощностей доступно для получения криптовалют. Чем больше криптовалют, тем больше награда. И, как оказалось, нацеленность на корпоративные сети — чрезвычайно эффективный способ добиться этой цели.

Из-за трудности обнаружения такого рода вредоносного ПО, оно рискует в ближайшее время превратиться в головную боль для всех. Ведь отличить работу PowerGhost от обычного сеанса связи в сети практически невозможно — вредоносная программа взаимодействует с корпоративными серверами схожим образом с тем, как осуществляется обычная связь по локальной сети. И в большом корпоративном масштабе многие данные могут, в конечном итоге, достаточно хорошо скрывать программное обеспечение для майнинга.

31.07.2018 12:36